ウクライナから家に攻撃されまくっているので解析した

はじめに

こんにちは。

morimolymolyです。

最近は就活とかおもちとかおせちとかでリソースが取られまくって、いやあ正月は最高ですね。

あ、そういえば報告していなかったですが、去年は未踏スーパークリエータに認定されるなどしました。

これからも頑張りたいですね。

ところで、読者の皆様方は、大晦日の前には大掃除なんかをして家を清めて新年を迎えると思うのですが、私は就活で頭が一杯だったため、大掃除は正月に行うことにしました。

とはいえ自分の部屋は定期的に掃除をしているし、唯一掃除をしていない箇所はルーターやホームゲートウェイ付近だけでした。

WIFIルータとホームゲートウェイの認証情報を大昔に忘れてしまい、家のネットワークの治安が乱れに乱れていたため、OSINTなども活用しつつなんとかこれらへの接続をすることができました。

WIFIルータはASUSのRT-AC68Uでssh機能を備えているなかなかにイカれたやつで、ホームゲートウェイはPR-S300SEというOCNからレンタルしているめちゃくちゃ古い製品でした。これもなかなかに香ばしくて、セキュリティとか大丈夫なのか不安になってしまい今回はこれを調査することにしました。

例のごとくROMからファームウェアを吸い出しGhidraで開くと──とすると違法らしいのでやりませんでした(本当ですよ!信用してください!)

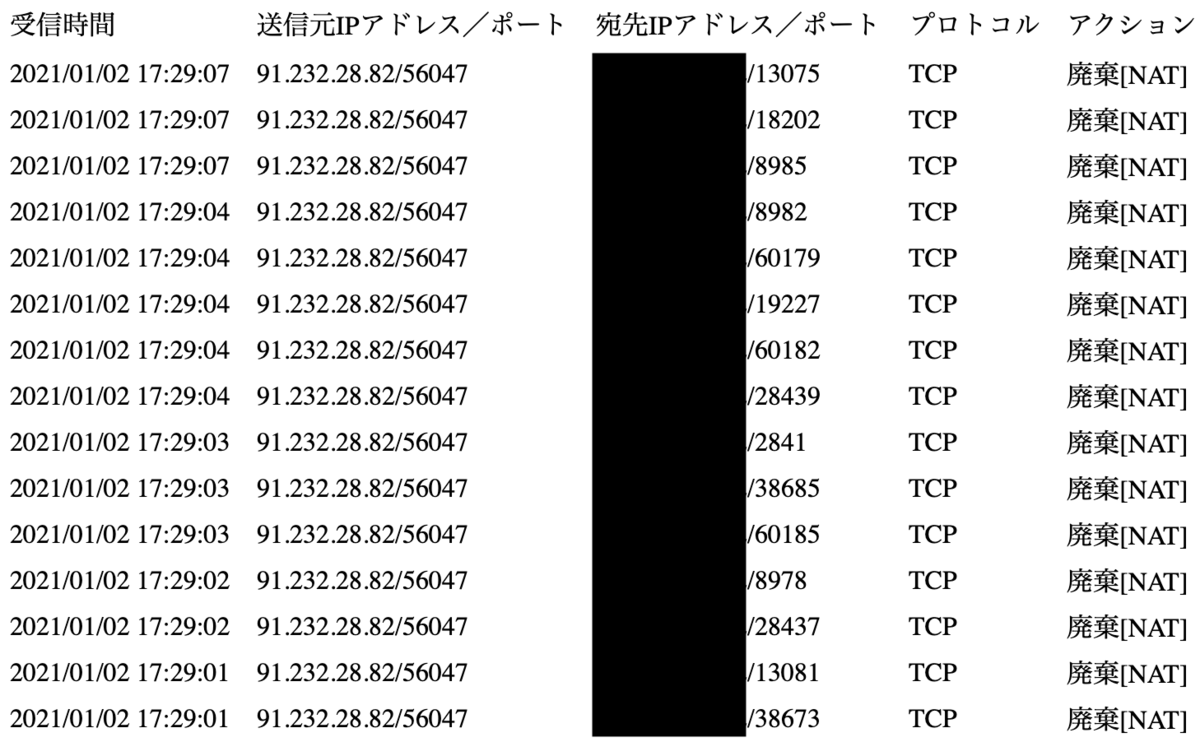

ファームウェアが最新であることを確認し、おもむろにセキュリティログなる項目をみてみると衝撃の結果が!!!

ワイ「チノちゃん攻撃しないで!」

ゲートウェイの通信を盗聴する

PR-S300SEなるゲートウェイはONUとルータが一体になったタイプで盗聴が難しそうでしたが、優秀なオタクくん(id:kyontan2)からいい感じのインターフェイスがあることを教えていただきました。ありがとうございます。

それでは早速盗聴方法をお伝えします。

まずはONUとルータの接続部分をみつけます。これはルータ本体の裏側にあるカバーを外すだけでアクセスできました。

青い線がLANケーブルですね。

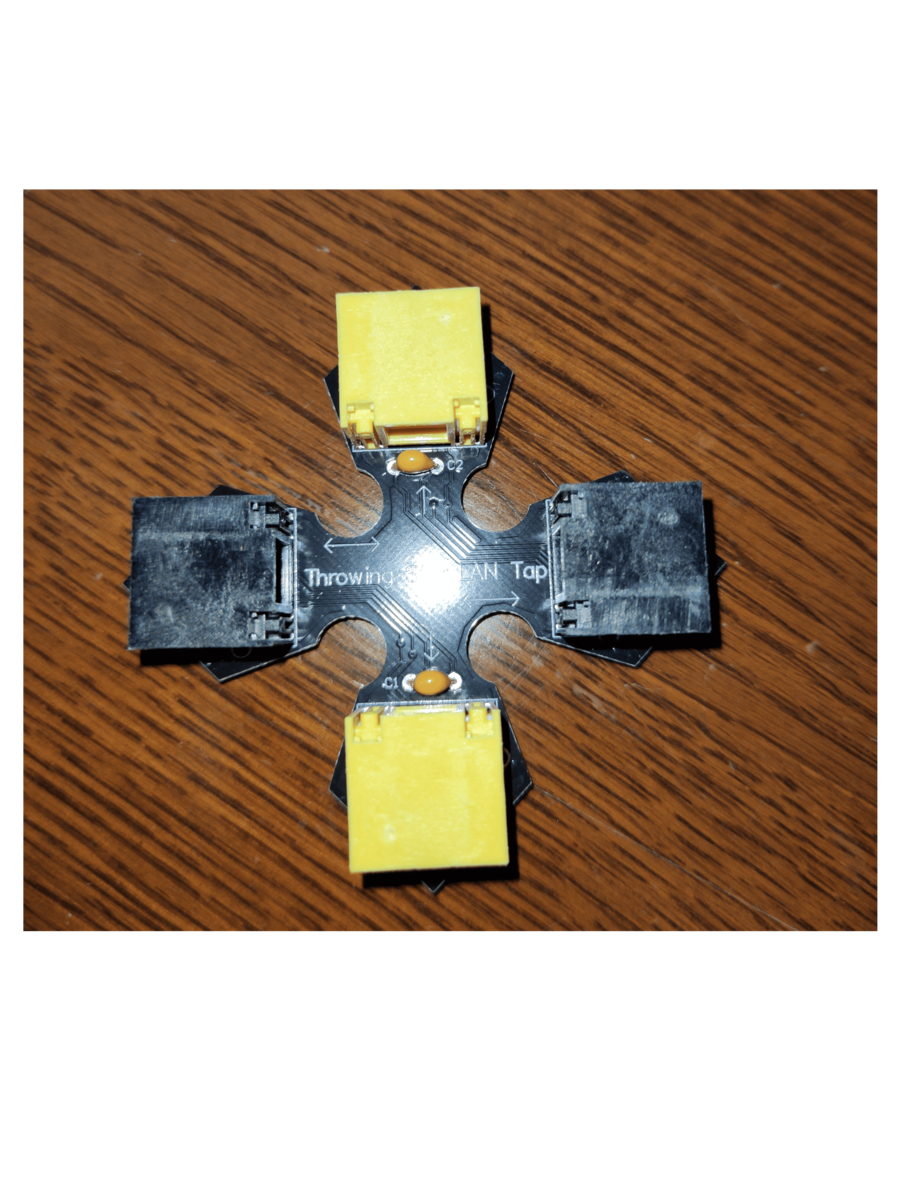

次に、LANケーブルを盗聴します。ネットワークタップを使えば簡単にできます。

これはAmazonで仕入れました

先程のインターフェイスから生えてるLANケーブルの一方をタップに接続し、もう片方をもとのポートに接続させるように配線させます。

あとはWiresharkなどでパケットキャプチャしてやれば終了!

攻撃の詳細

どんなに恐ろしい攻撃が飛んできているのかと思いきや、ただのSYNスキャンでした(いやまあログから大体わかってたけども)

1時間は観測を続けましたがSYNスキャン以外は一切攻撃が来ていませんでした。